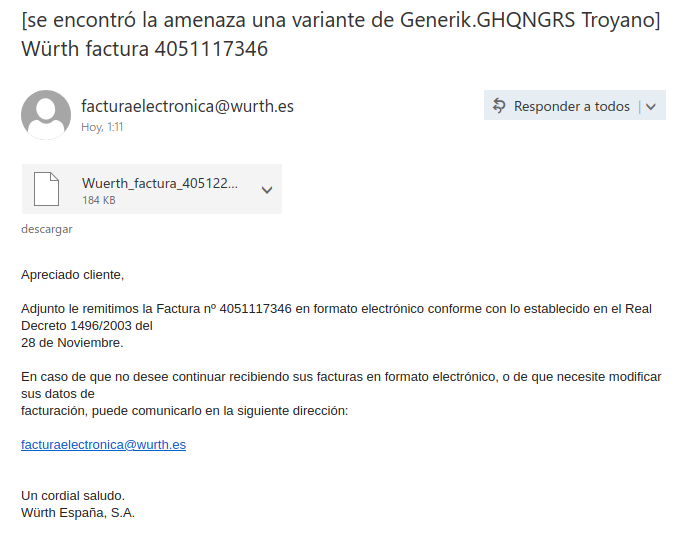

El primer correo que vamos a analizar ha sido recibido durante la madrugada de hoy, y se hace pasar por la empresa de venta de productos de bricolaje y herramientas para profesionales Würth. Si bien es una campaña más de nicho que otras más generalistas como las que se hacen pasar por agencias de transporte, no dudamos que los delincuentes han elegido suplantarla porque creen que podrán obtener víctimas suficientes que compensen la realización de esta campaña.

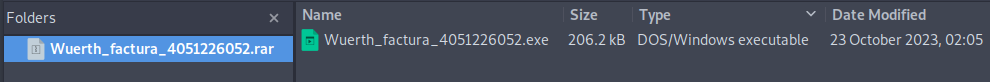

Como podemos ver, el correo hace mención a una supuesta factura que se adjunta al correo en forma de un fichero comprimido. Estamos seguros de que, aunque la mayoría de los que reciban este correo no han hecho ninguna compra reciente en este establecimiento, más de uno abrirá el fichero adjunto por simple curiosidad, e incluso tratará de ejecutarlo aun viéndose perfectamente que se trata de un fichero EXE en lugar de un documento.

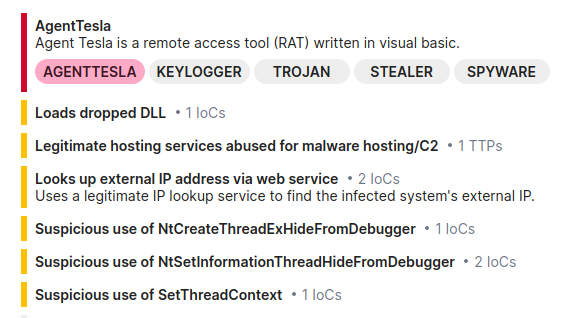

Como es de esperar, un fichero ejecutable oculto dentro de un archivo comprimido que te llega por un correo que no esperabas, suplantando además la identidad de una conocida empresa, no puede traer nada bueno. En esta ocasión vemos que ese ejecutable inicia la cadena de infección que termina instalando en el sistema el conocido infostealer Agent Tesla.

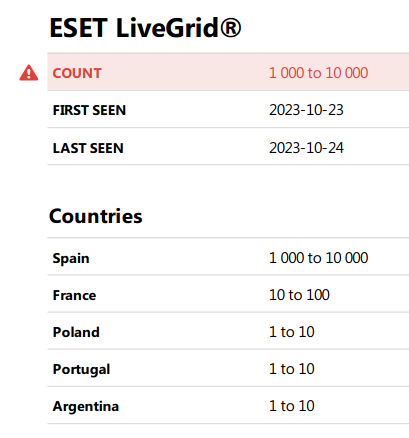

Esta campaña, como muchas otras similares, ha puesto su objetivo en las empresas españolas, tal y como podemos deducir de los valores relativos en número de detecciones proporcionados por los sistemas de inteligencia de amenazas de ESET. Aunque se han detectado casos que usan la misma muestra en otros países, parece claro que los delincuentes se han centrado, como tantas otras veces, en España para conseguir víctimas con este correo.

Este es un caso típico de los muchos que vemos todas las semanas tratando de propagar este tipo de amenazas. Pero incluso estrategias tan manidas como esta pueden innovar un poco para tratar dificultar el trabajo a los investigadores, tal y como veremos en el caso a continuación.

Factura de DHL

Como hemos indicado anteriormente, las empresas de transporte y paquetería suelen ser unas de las más suplantadas por los delincuentes, debido a que muchos particulares y empresas hacen uso de sus servicios a diario. Es por eso que los correos electrónicos con asuntos relacionados con el envío de paquetes o facturas donde se solicita el cobro de sus servicios están a la orden del día, tal y como vemos en el siguiente correo detectado en las últimas horas.

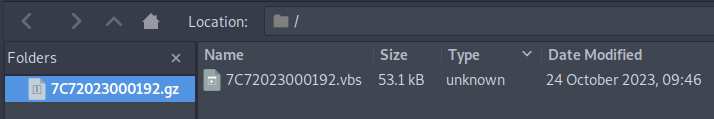

En este email también se hace mención a una factura adjunta que viene en un archivo comprimido, por lo que no será de extrañar que no pocos usuarios se descarguen y abran este fichero. Sin embargo, en su interior no encontramos un ejecutable en formato EXE como en el caso anterior, sino un fichero en Visual Basic Script.

?

?

Esto es algo que algunos delincuentes llevan haciendo desde hace tiempo, aunque también es verdad que la ofuscación del código se ha ido imponiendo en los últimos años para dificultar las tareas de análisis de estas amenazas. En este caso en particular, vemos cómo los delincuentes han llenado el código de texto con palabras inconexas, simplemente para separar las líneas de código y tratar de hacerlo más difícil de detectar y analizar.

La finalidad de este código VBS es iniciar una cadena de ejecución de comandos en PowerShell, que terminan con el volcado en el disco de un fichero ejecutable malicioso y que acaba desplegando de nuevo el malware Agent Tesla en el sistema de la víctima.

Como es de esperar tratándose de esta amenaza, la finalidad de los atacantes es la de robar varios tipos de información y, especialmente, aquella relacionada con las credenciales almacenadas en clientes de correo, clientes FTP, navegadores de Internet y VPNs.

Esta información puede ser almacenada o vendida a otros delincuentes y será usada posteriormente para lanzar ataques contra otras empresas utilizando, por ejemplo, cuentas de correo comprometidas o, directamente, acceder a la red interna de la empresa para robar información confidencial e incluso cifrar los sistemas para pedir un rescate.

En lo que respecta a las campañas protagonizadas por Agent Tesla, si revisamos servicios como Malware Bazaar comprobaremos como estas se producen todas las semanas, aunque en esta como la que nos encontramos se registre un pico de actividad.

Ya sean empresas de transportes, supermercados, bricolaje o incluso clientes y proveedores, hemos de andar con mil ojos para no caer en las trampas que nos preparan los delincuentes. Para ello, no solo hemos de estar informados acerca de las técnicas que usan para poder identificar este tipo de correos, ya que también debemos apoyarnos en soluciones de seguridad capaces de detectar y bloquear estas amenazas antes de que lleguen a nuestro buzón de entrada.